Konfiguration von GnuPG (Mac OS X)

Auf dieser Seite möchten wir Ihnen gerne zeigen, wie Sie GnuPG (unter Mac OS X) zur Verschlüsselung Ihrer E-Mails und Textdateien installieren und einrichten. Eine ausführliche Anleitung zu GnuPG finden Sie auch auf der Website des Projekts. Zudem stellen wir Ihnen einige nützliche Tools zur Verwendung mit GnuPG vor.

Eine Anleitung, wie PGP unter Windows zu installieren und konfigurieren ist, finden Sie hier.

Wenn Sie den öffentlichen Schlüssel zu einer bestimmten E-Mail Adresse suchen, können Sie einen Schlüsselserver befragen.

- Allgemeine Bemerkungen

- Installation von GnuPG

- Schlüsselgenerierung

- Import vorhandener Schlüssel aus PGP für Mac OS

- GPGPreferences – GPG Optionen

- GPGSchlüsselbund – Schlüsselverwaltung

- GPGMail – GPG in Apple Mail

- Enigmail – GPG in Thunderbird, Mozilla oder Netscape

- EntourageGPG – GPG in MS Entourage

- Eudora-GPG – GPG in Qualcomms Eudora

- MailSmith-GPG – GPG in BareBones MailSmith

- GPGDropThing – Verschlüsseln von Texten

Allgemeine Bemerkungen

GnuPG ist ein kommandozeilenorientiertes Verschlüsselungssystem, kompatibel zu PGP ab Version 5, das für UNIX und dessen Derivate entwickelt wird. Da Mac OS X ein BSD-UNIX zur Grundlage hat, kann GnuPG auch auf dieser Plattform verwendet werden.

Das Projekt Mac GNU Privacy Guard hat es sich dabei zur Aufgabe gemacht, die Software auf die Mac OS X Plattform zu portieren und diverse Tools zu programmieren, um Macintosh Benutzern die Möglichkeit zu geben, die Funktionen von GnuPG unter Zuhilfenahme grafischer Benutzerschnittstellen zu nutzen. Alle hier vorgestellten Tools befinden sich in Entwicklung. Es kann daher damit gerechnet werden, dass sich der Funktionsumfang und die Handhabbarkeit stetig verbessert.

GnuPG wird unter der GNU Public License verbreitet und ist dem zu Folge kostenlos erhältlich.

Installation von GnuPG

Um GnuPG installieren zu können, benötigen Sie Administrationsrechte auf dem System! Sollten Sie nicht ein Administrator des verwendeten Systems sein, können Sie die Software nicht installieren.

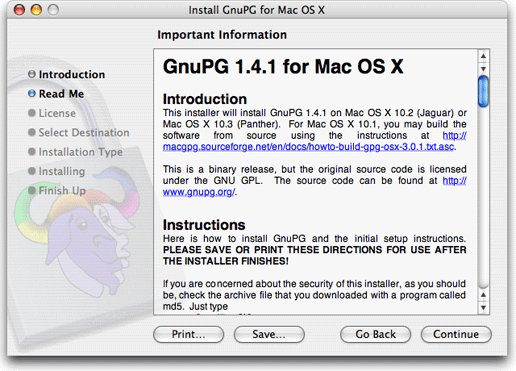

- Laden Sie das Archiv GNU Privacy Guard, entpacken Sie es z.B. mit dem StuffIt Expander, mounten Sie das so entstandene Disk-Image mit einem Doppelklick und öffnen Sie das Festplattensymbol »GnuPG for Mac OS X«.

-

Öffnen Sie nun das Archiv »GnuPGOSX.pkg« mit einem Doppelklick, klicken Sie in dem erscheinenden Fester auf das Schlosssymbol und geben Sie das Administrationspasswort ein. Bestätigen Sie anschließend mit OK und folgen Sie den Anweisungen des Installationsprogramms.

Schlüsselgenerierung

Diese Schritte werden auch in einer ausführlichen Anleitung zu GnuPG erläutert.

Bitte beachten Sie, dass dieser Schritt von jedem Benutzer Ihres Systems, der noch nicht über Schlüssel beispielsweise aus PGP für Mac OS verfügt, durchzuführen ist!

Wenn Sie nie zuvor PGP oder ein anderes zu PGP kompatibles Verschlüsselungsprogramm benutzt haben, das auf asymmetrischer Verschlüsselung basiert, müssen Sie nun nach der Installation der Basissoftware ein Schlüsselpaar generieren. Nähere Informationen, wie asymmetrische Verschlüsselung funktioniert, finden Sie unter Weitere Infos / Verschlüsselung.

Zur weiteren Vorgehensweise öffnen Sie die Applikation »Terminal«.

Nach dem ersten Aufruf von 'gpg' wird GnuPG in Ihrem Anwenderverzeichnis ein Verzeichnis anlegen, in denen privater und öffentliche Schlüssel sowie die Konfigurationsdatei abgelegt werden. Dieses Verzeichnis wird versteckt; Sie können es daher im Finder nicht sehen!

-

Zunächst wird das Schlüsselpaar generiert. Hierzu sind einige Fragen zu beantworten. Dabei versuchen wir, Ihnen so gut es geht zu helfen.

Geben Sie nun auf der Kommandozeile den folgenden Befehl ein (Eingaben werden im Folgenden rot dargestellt. Betätigen Sie nach jeder Eingabe die Zeilenschaltung):

[localhost:~] user% gpg --gen-key gpg (GnuPG) 1.4.1; Copyright (C) 2005 Free Software Foundation, Inc. This program comes with ABSOLUTELY NO WARRANTY. This is free software, and you are welcome to redistribute it under certain conditions. See the file COPYING for details. gpg: directory `/Users/hans/.gnupg' created gpg: Neue Konfigurationsdatei `/Users/hans/.gnupg/gpg.conf' erstellt gpg: WARNUNG: Optionen in `/Users/hans/.gnupg/gpg.conf' sind während dieses Laufes noch nicht wirksam gpg: Schlüsselbund `/Users/hans/.gnupg/secring.gpg' erstellt gpg: Schlüsselbund `/Users/hans/.gnupg/pubring.gpg' erstellt Bitte wählen Sie, welche Art von Schlüssel Sie möchten: (1) DSA and Elgamal (default) (2) DSA (nur signieren/beglaubigen) (5) RSA (nur signieren/beglaubigen) Ihre Auswahl? 1

DSA ist der Standard, um Texte zu signieren, ElGamal ein leistungsfähiger Algorithmus zur Verschlüsselung. Es wird daher dringend angeraten, sich an dieser Stelle für die Option 1 zu entscheiden.

Das DSA-Schlüsselpaar wird 1024 Bit haben. Ein ELG-E Schlüsselpaar kann zwischen 1024 und 4096 Bits lang sein. Welche Schlüssellänge wünschen Sie? (2048) 4096 Die verlangte Schlüssellänge beträgt 4096 Bit

Wählen Sie an dieser Stelle eine Schlüssellänge von 4096 Bits. In aller Kürze sei gesagt: Je größer der Schlüssel ist, desto sicherer ist er gegen Brute-Force-Angriffe.

Bitte wählen Sie, wie lange der Schlüssel gültig bleiben soll. 0 = Schlüssel verfällt nie <n> = Schlüssel verfällt nach n Tagen <n>w = Schlüssel verfällt nach n Wochen <n>m = Schlüssel verfällt nach n Monaten <n>y = Schlüssel verfällt nach n Jahren Wie lange bleibt der Schlüssel gültig? (0) 0 Key verfällt nie. Ist dies richtig? (j/N) j

An dieser Stelle müssen Sie angeben, ob und nach welcher Zeit der Schlüssel verfallen soll. In der Regel spricht nichts dagegen, keinen Verfallszeitpunkt anzugeben, weshalb diese Einstellung auch voreingestellt ist. Dies müssen Sie lediglich bestätigen.

Sollten Sie es jedoch für nötig erachten, den Schlüssel nur eine bestimmte Zeit gelten zu lassen, geben Sie an dieser Stelle eine Zahl, ggf. gefolgt vom definierten Zeitkürzel ein: 5w für 5 Wochen, 8m für 8 Monate, 2y für 2 Jahre. Geben Sie nur eine Zahl an, so markiert dies die Anzahl der Tage, für die der Schlüssel ab Generierung gültig sein soll.

Sie benötigen eine User-ID, um Ihren Schlüssel eindeutig zu machen; das Programm baut diese User-ID aus Ihrem echten Namen, einem Kommentar und Ihrer E-Mail-Adresse in dieser Form auf: »Heinrich Heine (Der Dichter) <heinrichh@duesseldorf.de>« Ihr Name (»Vorname Nachname«): Hans Mustermann E-Mail-Adresse: hans.mustermann@zeitform-services.de Kommentar: keine Geheimnisse Sie haben diese User-ID gewählt: »Hans Mustermann (keine Geheimnisse) <hans.mustermann@zeitform-services.de>« Ändern: (N)ame, (K)ommentar, (E)-Mail oder (F)ertig/(B)eenden? F

Nun wird zunächst eine Benutzer-ID erzeugt, der Sie zu einem späteren Zeitpunkt weitere IDs hinzufügen können. Die ID setzt sich zusammen aus Ihrem vollen Namen, Ihrer E-Mail Adresse sowie ggf. einem Kommentar. Sie sollten die ID mit Bedacht wählen, da sie später nicht mehr verändert werden kann!

Sie benötigen eine Passphrase, um den geheimen Schlüssel zu schützen. Geben Sie die Passphrase ein: 1 Passphrase s0llte l@ng und k0mpliziert sein! Geben Sie die Passphrase nochmal ein: 1 Passphrase s0llte l@ng und k0mpliziert sein!

Damit Ihr geheimer Schlüssel nicht von anderen missbraucht werden kann, wird er von GnuPG mit einem symmetrischen Verfahren verschlüsselt. Dazu müssen Sie eine Passphrase, auch »Mantra« genannt, angeben, bei dessen Auswahl Sie ebenso äußerste Sorgfalt walten lassen sollten.

Auf keinen Fall sollten Sie die im Beispiel verwendete Passphrase verwenden. Auch die Namen Ihrer Liebsten, Geburtstage oder einzelne Wörter aus einem Wörterbuch sind denkbar ungeeignet. Nähere Informationen zur Bildung geeigneter Passphrasen oder Passwörter finden Sie unter hier.

Zu Ihrem eigenen Schutz erfolgt die Eingabe der Passphrase versteckt; Sie können also nicht sehen, was Sie eintippen. Zur Sicherheit müssen Sie dieselbe Passphrase ein zweites Mal eingeben.

Gratulation! Sie haben es geschafft. GnuPG legt nun sowohl Ihren geheimen, privaten als auch Ihren öffentlichen Schlüssel an. Abhängig von der gewählten Schlüssellänge kann dieser Prozess auch etwas länger dauern – haben Sie also bitte Geduld. Danach verfügen Sie auf Ihrem Mac OS X System über ein leistungsfähiges Verschlüsselungssystem.

Wir müssen eine ganze Menge Zufallswerte erzeugen. Sie können dies unterstützen, indem Sie z.B. in einem anderen Fenster/Konsole irgendetwas tippen, die Maus verwenden oder irgendwelche anderen Programme benutzen. +++++++++++++++.+++++++++++++++...++++++++++++++++++++++++++++++.++++++ +++++++++++++++++++.++++++++++++++++++++.++++++++++++++++++++.+++++.... +++++...>+++++...............>+++++.<+++++........+++++ Wir müssen eine ganze Menge Zufallswerte erzeugen. Sie können dies unterstützen, indem Sie z.B. in einem anderen Fenster/Konsole irgendetwas tippen, die Maus verwenden oder irgendwelche anderen Programme benutzen. ..+++++.+++++.+++++++++++++++++++++++++.+++++.++++++++++.++++++++++.+++ ++++++++++++++++++++++++++++++++++++++++++..+++++++++++++++++++++++++++ +++.+++++...+++++>++++++++++>+++++.................+++++^^^^^ gpg: /Users/hans/.gnupg/trustdb.gpg: trust-db erzeugt gpg: key D5D3F9AD marked as ultimately trusted Öffentlichen und geheimen Schlüssel erzeugt und signiert. gpg: "Trust-DB" wird überprüft gpg: 3 marignal-needed, 1 complete-needed, PGP Trust-Modell gpg: depth: 0 valid: 1 signed: 0 trust: 0-, 0q, 0n, 0m, 0f, 1u pub 1024D/D5D3F9AD 2004-12-17 Key fingerprint = AEFD 78D8 6DD7 C376 5236 BA39 F74F 2618 D5D3 F9AD uid Hans Mustermann (keine Geheimnisse) <hans.mustermann@zeitform-services.de> sub 4096g/22FBAA76 2004-12-17

Import vorhandener Schlüssel aus PGP für Mac OS

Bitte beachten Sie, dass dieser Schritt von jedem Benutzer Ihres Systems, der bereits über Schlüssel beispielsweise aus PGP für Mac OS verfügt, durchzuführen ist!

Bitte beachten Sie ferner, dass für diesen Schritt das Programm PGP für Mac OS inkl. aller Systemerweiterungen in der Classic-Umgebung installiert sein muss.

Haben Sie bereits unter Mac OS die Verschlüsselungssoftware eingesetzt, können Sie sowohl Ihren privaten wie auch alle öffentlichen Schlüssel weiterbenutzen. Dazu müssen Sie lediglich die vorhandenen Schlüssel exportieren und in GnuPG importieren.

Sollten Sie zum ersten Mal dieses Verschlüsselungssystem einsetzen, arbeiten Sie bitte mit dem Kapitel Schlüsselgenerierung weiter.

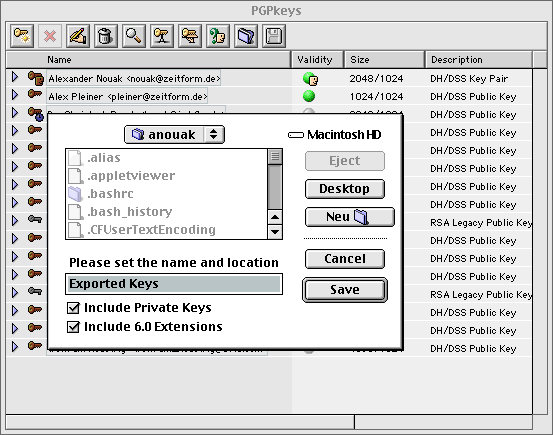

-

Öffnen Sie das Programm »PGP Keys«. Wählen Sie alle Schlüssel aus, die Sie auch in GnuPG nutzen möchten. Über das Menü »Keys« rufen Sie den Befehl »Export« auf.

Achten Sie darauf, dass Sie im Sichern-Dialog die Optionen »Include Private Keys« sowie »Include 6.0 Extensions« aktiviert haben. Sichern Sie nun die Datei unter dem Namen »Exported Keys« in Ihrem Benutzerverzeichnis unter Mac OS X (

Festplatte:Users:Username)

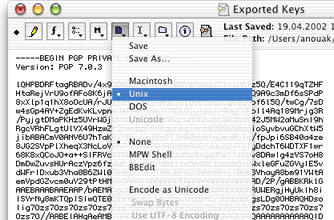

-

Öffnen Sie die eben generierte Datei mit einem Texteditor wie z.B. BBEdit lite und konvertieren Sie die Macintosh Zeilenumbrüche in UNIX LineFeeds. Sichern Sie die Datei unter dem Namen »Importable Keys«

Alternativ dazu können Sie auch das Programm »Terminal« öffnen und die folgende Zeichenfolge eingeben (Eingaben werden im Folgenden rot dargestellt. Betätigen Sie nach jeder Eingabe die Zeilenschaltung):

[localhost:~] user% tr -d '\r' < "Exported Keys" > "Importable Keys"

-

Nach dem ersten Aufruf von 'gpg' wird GnuPG in Ihrem Anwenderverzeichnis ein Verzeichnis anlegen, in denen privater und öffentliche Schlüssel sowie die Konfigurationsdatei abgelegt werden. Dieses Verzeichnis wird versteckt; Sie können es daher im Finder nicht sehen!

Um die öffentlichen Schlüssel in GnuPG zu importieren, geben Sie im Terminal den folgenden Befehl ein:

[localhost:~] user% gpg --import "Importable Keys"

-

Um Ihren privaten Schlüssel in GnuPG zu importieren, führen Sie den folgenden Befehl aus:

[localhost:~] user% gpg --import --allow-secret-key-import "Importable Keys"

Gratulation! Sie haben GnuPG erfolgreich installiert und können fortan Texte verschlüsseln. Lesen Sie nun, wie Sie Optionen für GnuPG festlegen im Kapitel GPGPreferences – GPG Optionen.

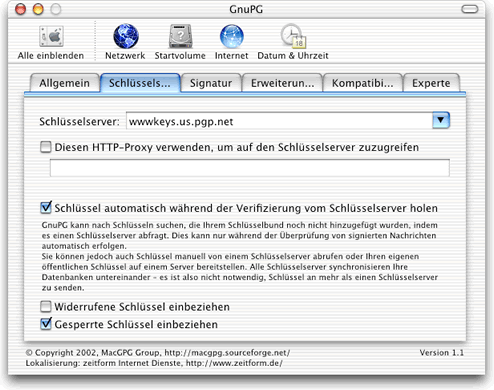

GPGPreferences – GPG Optionen

Die benutzerdefinierten Voreinstellungen kommandozeilenorientierter Programme lassen sich in der Regel über das Editieren einer Optionen-Datei mittels eines Texteditors treffen.

Diese für Macintosh-Benutzer eher untypische Art und Weise lässt sich mit der Installation von GPGPreferences umgehen. Dabei wird in den »Systemeinstellungen« ein weiteres Panel unter »Sonstige« eingerichtet, über das Sie bequem alle nötigen Einstellungen festlegen können.

Im Wesentlichen können Sie es bei den voreingestellten Optionen belassen. Sie sollten jedoch sicherstellen, dass im Reiter »Schlüsselserver« ein passender Server ausgewählt wird, über den noch nicht vorhandene Schlüssel von Kommunkationspartnern bezogen werden können. Haben Sie zudem die Option »Schlüssel automatisch während der Verifizierung vom Schlüsselserver holen« aktiviert, so geschieht der Bezug von Schlüsseln automatisch, sobald die Signatur einer Nachricht zu verifizieren ist.

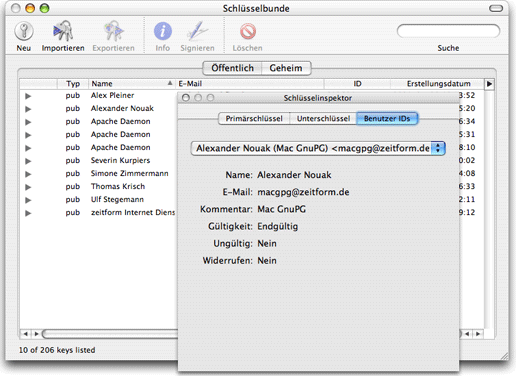

GPG Schlüsselbund – Schlüsselverwaltung

Für die Verwaltung sowohl Ihrer geheimen wie auch Ihrer öffentlichen Schlüssel steht Ihnen mit GPG Schlüsselbund ein Programm zur Verfügung, dessen Aufbau und grafische Bedienoberfläche stark an die Schlüsselverwaltung der PGP-Suite für Mac OS angelehnt ist. Diese Applikation eignet sich für den Import sowie den Export von öffentlichen Schlüsseln zur Weitergabe an Kommunikationspartner. Darüber hinaus können mit GPG Schlüsselbund Schlüssel generiert und signiert werden. Auch Schlüsselserver lassen sich damit abfragen.

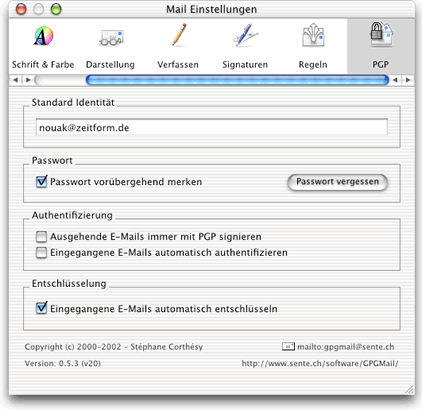

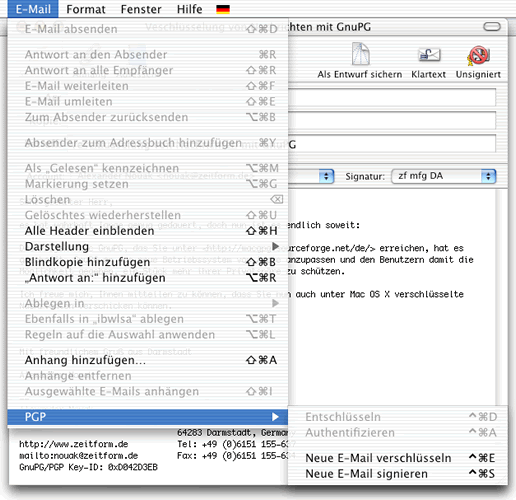

GPGMail – GPG in Apple Mail

In der Hauptsache wird GnuPG in der Kommunikation über E-Mail verwendet. Um die Verschlüsselung oder das Signieren von E-Mails einfacher zu machen, hat die schweizer Firma Sen:te mit GPGMail ein Plug-In für die mit Mac OS X mitgelieferte Applikation »Mail« entwickelt, das sich nahtlos in die Architektur des Programms eingliedert. Die Optionen werden über einen zusätzlichen Reiter unter »Einstellungen« vorgenommen.

Die Befehle zur Signierung oder Ver- resp. Entschlüsselung werden entweder über die hinzugekommenen Menüeinträge unter »E-Mail« oder aber über die neuen Buttons in der Symbolleiste abgesetzt.

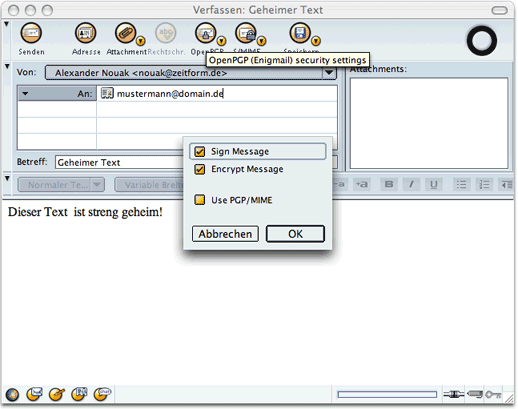

Enigmail – GPG in Thunderbird, Mozilla oder Netscape

Die Entwicklergemeinschaft des Projekts »Mozilla« hat mit Enigmail eine Erweiterung für die E-Mail Programme der Browser-Suiten »Mozilla« und »Netscape« sowie für das eigenständige E-Mail Programm »Thunderbird« geschaffen, die in einem zusätzlichen Menü alle notwendigen Einstellungen zur Ver- und Entschlüsselung resp. zum Signieren von E-Mails anbietet. Buttons stellen die benötigten Funktionen im Nachrichtenfenster selbst zur Verfügung.

Darüber hinaus bietet »Enigmail« eine umfangreiche Schlüsselverwaltung, die den Einsatz von GPG Schlüsselbund obsolet macht.

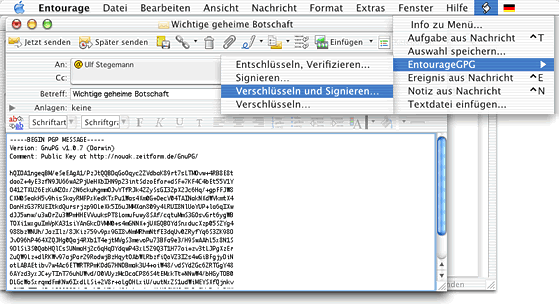

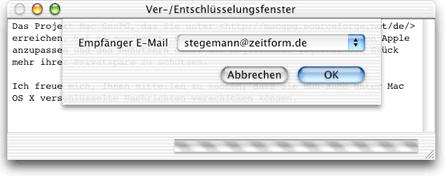

EntourageGPG – GPG in MS Entourage

Auch Benutzer des MS Office Programms »Entourage« können auf die Funktionalitäten von GnuPG zurückgreifen. Zu diesem Zweck hat Simon Kornblith einen Satz an AppleScripts entwickelt, den er in einem Installationspaket unter EntourageGPG kostenlos zur Verfügung stellt.

Nach der Installation der AppleScripts findet sich im Scripts-Menü von Entourage ein neuer Eintrag »EntourageGPG«, über den die wesentlichen Funktionen zur Ver- oder Entschlüsselung von Nachrichten aufgerufen werden können.

Eudora-GPG – GPG in Qualcomms Eudora

Anwendern von Qualcomms Eudora seien die AppleScripts von Richard Chang empfohlen, die unter der Bezeichnung Eudora-GPG kostenlos bereit gestellt werden.

MailSmith-GPG – GPG in BareBones MailSmith

Anwendern von BareBones MailSmith seien die AppleScripts von Alessandro Ranellucci empfohlen, die unter der Bezeichnung MailSmith-GPG kostenlos bereit gestellt werden.

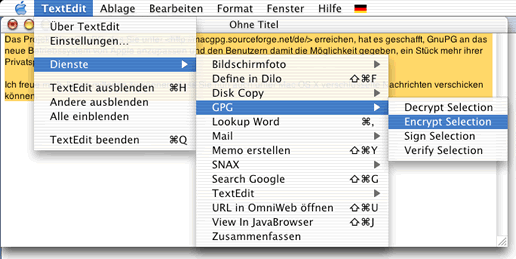

GPGDropThing – Verschlüsseln von Texten

Auch wenn Sie ein Mailprogramm benutzen, das über keine Schnittstelle zu GnuPG verfügt, oder ganz allgemein Texte verschlüsseln wollen, müssen Sie nicht die Kommandozeile bemühen. Mit GPGDropThing steht Ihnen eine Applikation zur Verfügung, in dessen Arbeitsfenster Sie Texte schreiben oder per »Drag and Drop« einsetzen und signieren, resp. verschlüsseln können. Auch der umgekehrte Weg ist möglich: Setzen Sie den verschlüsselten Textblock in das Anwendungsfenster und wählen Sie den Befehl zum Entschlüsseln. Nach der Eingabe Ihres Mantras erscheinen die verschlüsselten Informationen im Klartext.

Sie können GPGDropThing aus jeder Applikation aufrufen, in der Sie Text verarbeiten können. Über den Menüeintrag »Services« aus dem Programmmenü stehen Ihnen die vier wichtigen Befehle von GnuPG zur Verfügung: Entschlüsseln, Verschlüsseln, Signieren und Verifizieren.